1) La autenticidad y confidencialidad de los mensajes de correo electrónico se logra MEJOR firmando el mensaje usando la.

2) los datos confidenciales que residen en una PC se protegen mejor.

3) Una organización está considerando conectar a la Internet un sistema crítico basado en PC. ¿Cuál de los siguientes proveería la MEJOR protección contra el hacking?

4) ¿Cuál de los siguientes controles ambientales es apropiado para proteger los equipos contra las reducciones a corto plazo en la energía eléctrica?

5) En las grandes redes corporativas que tienen socios de suministro en todo el mundo, el tráfico de red puede continuar subiendo. Los componentes de la infraestructura en tales ambientes deberían ser escalables. ¿Cuál de las siguientes arquitecturas de firewall limita la escalabilidad futura?

6) Cuál de los siguientes controles de acceso físico proveería el más alto grado de seguridad respecto a acceso no autorizado?

7) Los procedimientos de administración de seguridad requieren acceso de lectura solamente para-

8) ¿Cuál de las siguientes es la forma más segura para conectar una red privada a través de la Internet en una organización de pequeño a mediano tamaño?

9) ¿Una red privada virtual (VPN) realiza cuál de las siguientes funciones?

10) El proceso de aplicar una firma digital a los datos que viajan en la red, provee ¿cuál de los siguientes?

11) ¿Cuál de los siguientes modos de implementación proveería a mayor cantidad de seguridad para los datos dirigidos al exterior que se conectan con la Internet?

12) ¿Cuál de los siguientes es el método más confiable de autenticación de remitente?

13) Una amenaza a la seguridad de Internet que podría afectar la integridad es.

14) El primero paso en la clasificación de datos es.

15) ¿Cuál de los siguientes tipos de medios de transmisión proveen la mejor seguridad contra el acceso no autorizado?

16) ¿Cuál de los siguientes es el mejor procedimiento de auditoría cuando se examina si un firewall está configurada en cumplimiento con la política de seguridad de la organización?

17) Autenticación es el proceso por el cual.

18) Si fuera inadecuado, ¿cuál de los siguientes contribuiría más probablemente a un ataque de negación de servicio?

18) El protocolo de capa de conexión segura (segura (secure sockets layer SSL) se ocupa de la confidencialidad de un mensaje mediante.

19) La meta primaria de un certificado de sitio web es.

20) ¿Cuál de los siguientes es mas critico para la implementación exitosa y el mantenimiento de una política de seguridad?

21) Los auditores, para realizar evaluaciones detalladas de red y revisiones de control de acceso deberían primero.

22) Un hacker podría obtener contraseñas sin el uso de herramientas de computadora o de programas a través de la técnica de.

23) La diferencia entre una evaluación de vulnerabilidad y una prueba de penetración es que una evaluación de vulnerabilidad.

24) El propósito primario de implementar RAID nivel 1 en un servidor de archivos es.

25) ¿Cuál de los siguientes es un ejemplo de una contraseña segura?

26) ¿Cómo se puede evitar que intrusos tengan acceso a su red inalámbrica?

27) ¿Con qué frecuencia debe realizar una copia de seguridad incremental?

28) El termino confidencialidad se refiere a.

29) ¿Que es SASL?

30) ¿Cuáles son los beneficios de implementar el estándar ISO 27001 (selecciones 3 opciones correctas)

31) ¿Que es un análisis de riesgo?

32) En sistemas de SGSI la seguridad lógica se refiere a (selecciones 2 respuestas)

33) Cuales son software de appliance. (Seleccione 2 respuestas)

34) Software el cual te permite romper claves wep y wpa.

35) Cual de los siguientes sistemas operativos es el menos inseguro.

36) Técnica que te permite tener mayor seguridad a la hora de proteger los puertos.

37) ¿Que es una IPS?

38) ¿Que es un ataque de denegación de servicios DDOS?

39) ¿Que es BOTNET?

40) ¿Que es el Hackitivismo?

41) Cuales Son sistemas depuradores en Windows.(Selecciona 2 respuestas)

42) Cuales son sistemas depuradores en Linux. (Selecciona 2 respuestas)

43) ¿Un empleado poco satisfecho ha robado varios discos duros de muy alta calidad con datos de la empresa? Que vale más?

44) ¿Cuál de estos servicios fue originalmente diseñado para administradores de red para trabajar de forma remota en diferentes ordenadores en su red, pero ahora es utilizado principalmente por los hackers?

45) Cual de los siguientes no es un tipo de hacker.

48) ¿ISC2 Es una organización sin ánimo de lucro que se encarga de?

49) ¿Que es CISSP?

50) ¿Que es un ataque DHA?

51) ¿Cual es la finalidad de un ataque DHA?

52) ¿Que es un keylogger?

53) ¿Que se entiende por Wake on LAN (WOL)?

54) ¿Que es portknocking?

55) ¿Que es cómputo forense?

56) ¿Que es confidencialidad?

57) ¿Qué es un dato?

58) ¿Qué es control de acceso?

59) ¿Qué es un phreaker?

60) ¿Qué es un gusano?

61) ¿Qué es un troyano?

62) ¿Qué es un sistema informático?

63) ¿Que se entiende por sistema?

64) ¿Qué es phishing?

65) ¿Que es un archivo?

66) ¿que es seguridad informática?

67) ¿Ante una valoración del riesgo de amenazas en un sistema informático, se deberá implementar una medida de prevención si?

68) ¿Cuál de las siguientes no es una característica de una función resumen (hash)?

69) ¿Que es firma digital?

70) ¿Cuáles de los siguientes servicios no se presta en las conexiones SSL?

71) ¿El algoritmo Diffie-Hellman?

72) ¿Un empleado poco satisfecho ha robado varios discos duros de muy alta calidad con datos de la empresa? Que vale más?

73) ¿En una empresa se comienza a planificar estrategias de acceso a las dependencias, políticas de backup, de protección de los equipos ante fuego, agua, etc. ¿Que seguridad se implementa?

74) ¿Que se entiende seguridad en la información?

75) Qué es un phreaker?

77) Que sistema operativo esta mas enfocado en la parte de la seguridad informatica?

78) Que es hacktivismo?

79) Cuales son los mayores amenazas para la seguridad informatica?

80) Cuál es el mayor objetivo de cuidar los datos?

81) Que es en seguridad informática un EDRP?

82) Funcion de openssl?

83) Para que sirve truecrypt?

84) Que es ipcop?

85)Tipos de appliance`s?

86) Que función especifica hace el honeyney

87) A que se denomina honeyne?

88) A que se refiere el termino Ensamblador?

89) SHA-1 es un estándar más seguro que MD5?

90) Como puedo enviar información via web de forma mas segura, que protocolo usarias?

91) Que es un ataque DHA?

92) Que función tiene el ISC2?

93) Que función cumple un proxy?

94) Cual es la definición de un bug?

95) Cuál es el mayor objetivo de proteger los datos?

96) Cuales son los protocolos de seguridad?

97) Que procesos deben llevarse acabo para lograr una seguridad estable?

98) Que es confidencialidad en seguridad informática?

99) A Que se le denomina un elemento de información?

100) ¿Cuál es el activo más importante para una entidad?

jueves, 23 de junio de 2011

miércoles, 22 de junio de 2011

Appliance UTM Endian ,como servidor proxy.

El concepto de gestión unificada de amenazas (UTM), es muy sencilla, en los límites exteriores del perímetro de su red, debe instalar un dispositivo que impide todas las posibles amenazas a la red interna.

Appliance UTM ,en resumidas cuentas es una aparato,artefacto o maquina que cumpla con los anteriores requisitos de seguridad.

Para que esta appliance funciones en un 100% se debe instalar un buen software appliance como :

En nuestro caso utilizaremos el Endian ,anterior mente ya lo he trabajado y me a parecido un software muy bueno para el trabajo de seguridad de nuestra red.

Endian cumple con los siguientes requisitos:

Seguridad de la red: Paquete dinámico de Firewall y otras funciones avanzadas para la protección de su red. Distribución de la carga de información: Maximice la escalabilidad distribuyendo la carga de información en la red entre múltiples dispositivos y conexiones de internet.

Seguridad Web: Verificación de datos, anti-virus y filtro de contenido para un acceso a internet más seguro.

Hotspot: Acceso seguro a internet en áreas públicas con redes tanto alámbricas como inalámbricas.

Alta Disponibilidad: Mantenga la funcionalidad de su red incluso después de fallas de internet o errores en el Hardware.

VPN: Comunicación segura con oficinas remotas y con tele operadores. Trabaje desde donde quiera y cuando quiera.

Seguridad de Correo Electrónico: Puerta de enlace Anti-Spam y Anti-virus para la protección diaria del correo electrónico.

Red Endian: Centralice la configuración y la administración de actualizaciones de múltiples dispositivos.

Requisitos del sistema / Soporte para Hardware

CPU: Intel x86 compatible (500MHz mínimo, 1GHz recomendado), incluyendo VIA, AMD Athlon, Athlon 64, Opteron, Intel Core 2 Duo, Xeon, procesadores Pentium y Celeron

Procesador múltiple: Soporte incluído para Multiprocesador simétrico (SMP)

RAM: 256MB mínimo (512MB recomendados)

Discos:Discos SCSI, SATA, SAS o IDE requeridos (4GB mínimo)

Software RAID: Para software RAID1 (mirroring) dos discos del mismo tipo (las capacidades no deben ser iguales) son requeridos.

CDROM:Un dispositivo IDE, SCSI o USB CDROM es requerido para la instalación (no es necesario después de la instalación).

Tarjetas de Red: Las tarjetas de red interfaz más populares tienen soporte incluyendo Gigabit y NIC fibra

Monitor/teclado: Sólo necesarios para la instalación pero no para la configuración y el uso

Sistema operativo: Endian Firewall incluye el sistema operativo basado en Hardened Linux

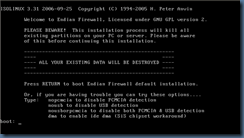

INSTALACION ENDIAN.

En el proceso sacara información acerca del disco duro de nuestro equipo, el cual será particionado con un sistema de ficheros posteriormente nos advertirá que todos los datos que tenemos en disco duro se perderán.

Si deseamos habilitar una consola sobre un puerto serial, le decimos YES y OK, si queremos conectar de la laptop por medio de un cable null MODEM a nuestro firewall.

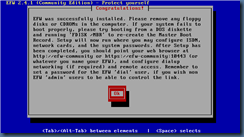

Aquí estamos especificando la direccion ip para nuestro appliance recordemos que esto ya se comportara como la puerta de enlace de nuestra red interna.

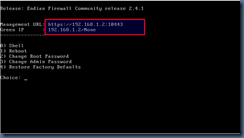

Aquí nos muestra como debemos acceder ,al modo grafico de configuración de nuestro Endian.

Y ya desde cualquier cliente de la LAN procederemos a ejecutar en el navegador la direccion de nuestra appliance y le especificamos que se conecte por el puerto 10443.

A la hora de entrar al appliance habrá otra configuración previa de contraseñas y configuración de tarjetas de red.

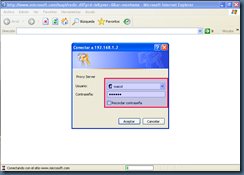

Para entrar solo debemos poner el usuario predeterminado Admin y la contraseña que hemos colocado en esta previa configuración.

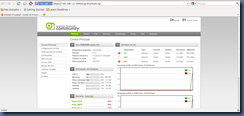

Configuración de PROXY, con autenticación de usuarios,y filtro por contenido.

Lo que estamos especificando es la Configuración de interfaz roja (WAN),la cual tendrá una dirección ip proporcionada por el dhcp externo de nuestra red, en otras palabras del internet.

Configuración de la interface verde (LAN),la cual tendrá una dirección de acuerdo a nuestra red y especificamos el dispositivo por el que ira (eth0),además de eso especificaremos nuestro dominio.

Especificación de dispositivo de la interfaz roja y dns automático.

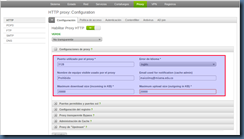

Ahora pasaremos al configuración del proxy.

Habilitamos el proxy HTTP, y lo colocaremos transparente , que es para que lo coja automáticamente nuestro navegador sin necesitar de colocarlo manualmente, claro que hay navegadores que no tienen esta opción, también le asignare el puerto de escucha del proxy que será el 3128, el idioma de los mensajes de error, el máximo tamaño de descarga y limite de carga de archivos HTTP.

Habilitamos todos los registros proxy.

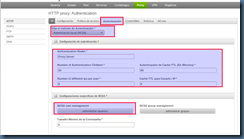

Pasamos a la creación de nuestros usuarios.

En la creación de nuestros usuarios los crearemos localmente ,pero lo bueno del Endian es que también podemos integrarlo con un servidor LDAP o Radius.

Ahora crearemos los grupos esto con el fin de especificar a que grupo será asignada el filtro de denegación,esto quiere decir que habran usuarios con mas privilegios que otros.

EJEMPLO:

El usuario gerente tiene todo los permisos para acceder a cualquier pagina web, y el empleado regular se le bloqueará el Facebook.

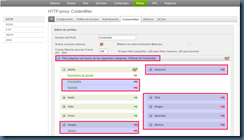

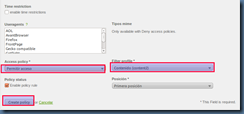

Ahora pasaremos a crear nuestro contenedor de filtros de denegación de contenido.

Ya creado nuestro contenedor de denegación pasaremos a configurarlo,y en la configuración denegaremos contenido pornográfico,acceso a paginas de juegos,anuncios,apuestas,hack,chat y paginas en especifico como Facebook,YouTube y Hotmail.

Nota:la flecha roja nos indica que se bloqueará.

Solo nos bastara crear nuestra política de acceso para denegar el anterior contenedor.

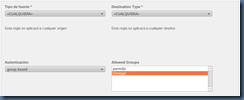

Aquí estamos especificando que esta regla se aplica para cualquiera tanto origen como destino y especificamos a el grupo el cual se le otorgar o aplicara la regla.

Aquí especificamos que se le permita el acceso a el contenedor de contenidos de denegación.Así se bloqueara todo lo denegado en el contenedor.

Y listo hemos terminado con la configuracion de nustro proxy solo bastara con hacer pruebas de acceso web en una maquina cliente.

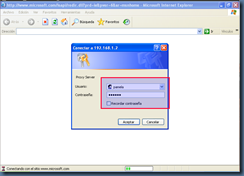

Acceso web a grupo sin privilegios.

Acceso web a grupo con privilegios.

Listo misión cumplida.

Es algo muy fácil hasta mi propia hermanita lo haría.

Espero que les sirva y hasta una próxima oportunidad.

Dios los bendiga.

Creado por :Maicol Muñoz

Correo:maicolmq@misena.edu.co

viernes, 17 de junio de 2011

Servidor proxy Squid con autenticacion de usuarios LDAP.

Lo que haremos sera integrar squid con openLdap para que a la hora de conectarse a Internet pida autenticacion de usuarios que están en el LDAP.

Primero deberemos tener los requerimientos mínimos para el LDAP:

DNS ,este dns deberá tener reenviadores por que o si no podrá salir a Internet,para la configuración de los reenviadores mirar a el final del tutorial DNS hay puse la forma de una buena configuración de reenviadores.

Instalación de LDAP.

Les dejare un post donde muestra paso a paso y especificando cada uno de los paso para la configuración del LDAP.

Administrador de red.

Alejandro Calderón

Configuracion de ldap.

Aquí les dejare mis pantallasos de LDAP pero sin una especificación previa.

Con todo lo anterior ya tenemos nuestra base del LDAP , ya pasaremos a la creación de usuarios LDAP, para dicha creación lo haremos en modo gráfico con la aplicación jxplorer.

Ahora conectaremos nuestra base de datos LDAP con la aplicación.

Creacion de usuario.

Cuando descargamos squid el viene con un demonio para la autenticación de ldap, generalmente queda en /usr/lib64/squid/squid_ldap_auth pero en algunas distribuciones puede quedar en otros lugares por ejemplo/usr/lib/squid/squid_ldap_au, ahora valiéndonos de este verificaremos que el Squid sea capaz de comunicarse con ldap, utilizaremos el comando.

Lo que que quiere decir la anterior imagen es:

Enlazar el LDAP con el squid.

Nota:

proxy.maida.com es la URI que le pusimos a el LDAP.

pepe pepe quieres decir el usuario y contraseña del usuario LDAP.

Ahora solo bastara con especificar el archivo de enlace, y crear las respectivas filtros y acl,en el squid.conf.

Reiniciar.

PRUEBA.

Espero que les sirva, hasta una próxima oportunidad.

Perdonémosnos. Solo entonces conseguiremos la paz.

Creado por :Maicol Muñoz

Correo:maicolmq@misena.edu.co

Primero deberemos tener los requerimientos mínimos para el LDAP:

DNS ,este dns deberá tener reenviadores por que o si no podrá salir a Internet,para la configuración de los reenviadores mirar a el final del tutorial DNS hay puse la forma de una buena configuración de reenviadores.

Instalación de LDAP.

Les dejare un post donde muestra paso a paso y especificando cada uno de los paso para la configuración del LDAP.

Administrador de red.

Alejandro Calderón

Configuracion de ldap.

Aquí les dejare mis pantallasos de LDAP pero sin una especificación previa.

Con todo lo anterior ya tenemos nuestra base del LDAP , ya pasaremos a la creación de usuarios LDAP, para dicha creación lo haremos en modo gráfico con la aplicación jxplorer.

Ahora conectaremos nuestra base de datos LDAP con la aplicación.

Creacion de usuario.

Cuando descargamos squid el viene con un demonio para la autenticación de ldap, generalmente queda en /usr/lib64/squid/squid_ldap_auth pero en algunas distribuciones puede quedar en otros lugares por ejemplo/usr/lib/squid/squid_ldap_au, ahora valiéndonos de este verificaremos que el Squid sea capaz de comunicarse con ldap, utilizaremos el comando.

Lo que que quiere decir la anterior imagen es:

Enlazar el LDAP con el squid.

Nota:

proxy.maida.com es la URI que le pusimos a el LDAP.

pepe pepe quieres decir el usuario y contraseña del usuario LDAP.

Ahora solo bastara con especificar el archivo de enlace, y crear las respectivas filtros y acl,en el squid.conf.

Reiniciar.

PRUEBA.

Espero que les sirva, hasta una próxima oportunidad.

Perdonémosnos. Solo entonces conseguiremos la paz.

Creado por :Maicol Muñoz

Correo:maicolmq@misena.edu.co

Suscribirse a:

Entradas (Atom)