Para la implemenatacion de romper contraseñas WEP deberemos tener una maquina con distribución linux.

Debían.

Centos.

Red-hat.

Ubuntu.

En nuestro caso utilizare Back track que es una distribución de GNU/linux en formato liveCD,diseñado para todo el campo de la seguridad informática, ademas lleva pre instalado la aplicación aircrack.

Aircrack es una aplicación que nos da la oportunidad de recuperar o descubrir claves WEP y claves WPA-PSK .

Implemenatacion.

Para distribuciones linux diferentes a Back track, lo podremos descargar así:

yum install aircrack-ng

apt-get install aircrack-ng

Antes de comenzar con el hack de WEP mostrare los comandos a utilizar:

Aircrack-ng: (Descifra la Clave de los vectores de inicio).

Airodump-ng: (Escanea las redes y captura vectores de inicio).

Aireplay-ng :(Inyecta tráfico para elevar la captura de vectores de Inicio).

Airmon-ng: (Logra poner la tarjeta inalámbrica en modo Monitor, para poder capturar e inyectar vectores).

Airodump-ng: (Escanea las redes y captura vectores de inicio).

Aireplay-ng :(Inyecta tráfico para elevar la captura de vectores de Inicio).

Airmon-ng: (Logra poner la tarjeta inalámbrica en modo Monitor, para poder capturar e inyectar vectores).

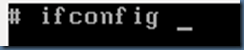

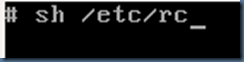

Abrimos una terminar y verificamos que nuestra tarjeta de red si es compatible con la inyección de paquetes,para eso ejecutamos:

Airmon-ng.

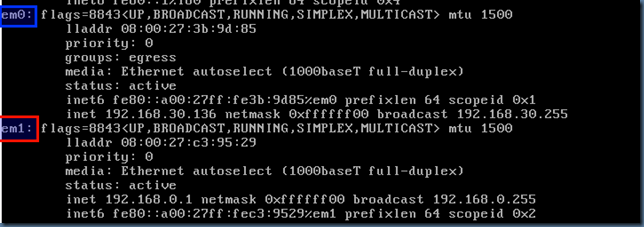

Ya sabiendo que nuestra tarjeta de red es compatible deberemos crear nuestra subinterfaz que sera la que realizara el trabajo de inyección de paquetes, ejecutamos el comando mas el nombre de la tarjeta de red:

Airmon-ng stop (nombre interfaz de red)

Airmon-ng start (nombre interfaz de red)

Para verificar que se haya creado nuestra subinterfaz ejecutamos de nuevo:

Airmon-ng.

La detectamos fácilmente gracias a que este se llama mon0.

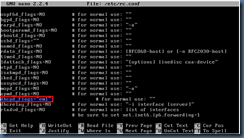

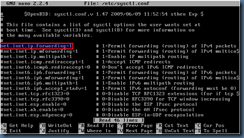

Ahora para hacer el escaneo de redes ejecutamos:

Airodump-ng mon0.

Ya escanea una buena cantidad de redes ejecutamos ctrl+c para detener el escaneo.

Para seguir con nuestro hack deberemos tener encuanta la información del escaneo:

Bssid:Mac de la access point.

CH:Canal por el que trabaja la red wifi atacar.

RXQ:Potencia de frecuencia de la red wifi atacar.

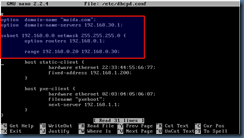

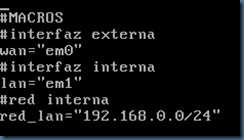

Ahora para comenzar con la inyección de paquetes ejecutamos:

Airodump-ng -w (nombre red) -c (canal) --bssid (mac access point) mon0.

Ahora abrimos otra consola y ejecutamos:

Aireplay -ng -1 0 -a (mac access point) -h (mac de nuestro equipo) mon0.

Y en otra terminal ejecutamos:

Aireplay -ng -3 -b (mac access point) -h (mac de nuestro equipo) mon0.

Estos dos anteriores comando son para aumentar la captura he inyección de datos.

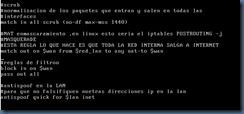

Una de las cosas que me sucedió es que los ejecute y no aumentaba la captura ni la inyección de datos, esto sucede por que es posible que nuestra tarjeta de red sea muy débil o no este diseñada para la inyección de datos.

Aircrack está diseñada para trabajar con tarjetas inalambricas cuyo chip es Atheros y con algunas de chip Railink sin necesidad de configurarlas. Aunque se ha logrado usar la suite en otros chips, con configuraciones especiales en Linux.

Mi solución para dicho error es tratar de forzar la tarjeta de red ejecutando constantemente los comandos Aireplay hasta que logre aumentar la captura he inyección de datos.

Ademas de lo anterior es bueno que con un cliente externo (celular,equipo portatil) atacáramos por fuerza bruta la access point, así no sepamos la clave colocamos cualquiera he intentamos autenticarnos con ella,con esto se forza a la acces point en la inyección de datos.

Ademas de lo anterior es bueno que con un cliente externo (celular,equipo portatil) atacáramos por fuerza bruta la access point, así no sepamos la clave colocamos cualquiera he intentamos autenticarnos con ella,con esto se forza a la acces point en la inyección de datos.

Ya solucionado el error deberemos esperar que la inyección de paquetes (beacons) sea mayor o igual a 30.000 y la captura de datos (#data) sea mayor a 500.000.

Si nuestra captura adopta dichas características ya podremos utilizar nuestro ultimo comando,abrimos otra consola y ejecutamos:

Aircrack -ng (nombre de red).cap.

Esto lo que hace es analizar los datos de captura en un diccionario propio del aircrack.

Muchas o la mayoría de veces nos arroja una clave cifrada, pero en algunas ocasiones nos la da en texto plano.

Algunas veces no nos arroja la clave por que necesita aun mas captura de datos así que lo podremos dejar otros 5000 mas #data.

Listo ya con la clave podremos acceder a la red wifi.

MISIÓN CUMPLIDA.

Espero que les sirva,hasta una proxima oportunidad.

Dios los bendiga.

Creado por :Maicol Muñoz

Correo: maicolmq@misena.edu.co

Dios los bendiga.

Creado por :Maicol Muñoz

Correo: maicolmq@misena.edu.co